|

|

|

|

|

Windows Benutzerverwaltung, Teil 1

Die Benutzerverwaltung von Microsoft Windows ist ein recht kompliziertes System;

ich habe in den letzten Jahren sehr viele Anfragen dazu erhalten, und dabei entstand die Idee,

die Grundlagen zur "Windows Security" einmal einfach und verständlich darzustellen. |

Einführung in die Benutzerverwaltung

Eins möchte ich gleich klarstellen: Alles, was im Folgenden erwähnt wird, bezieht sich auf die Windows -

Systeme NT, 2000, XP und Server 2003. Alles andere (95, 98, Me oder noch älter) hat gar keine "richtige"

Benutzerverwaltung, und das was diese Systeme haben, ist es echt nicht Wert, gesondert erwähnt zu werden.

Der Vorgang der Angabe des Benutzernamens und des Paßwortes zum Zweck der Erlangung des Zugangs nennt man

"Authentifizierung". Der Mechanismus im System, der darüber entscheidet, ob eine Authentifizierung erfolgreich

war (zugang erteilt) oder nicht (Zugang gesperrt), benötigt natürlich eine Art Datenbank, welche eine bestimmte

Menge an Benutzern kennt, und natürlich auch deren Paßwörter.

Jedes der oben genannten Windows Systeme bietet eine eigene Benutzerverwaltung an, damit kann man eine

sogenannte "lokale Anmeldung" durchführen. Lokal deshalb, weil sie nur auf dem entsprechenden Rechner gilt.

Es wäre in größeren Unternehmen natürlich fatal, wenn jeder Rechner seine eigene Authentifizierung hätte; wie

sollte dann entschieden werden, ob Herr Meyer auf dem Drucker zwei Stockwerke tiefer auch drucken darf ? Ein

heilloses Durcheinander wäre die Folge. Darum gibt es in Windows schon seit den ersten Anfängen von NT das Konzept

der Domäne: Eine Domäne ist wie ein Zusammenschluß von vielen verschiedenen Ressourcen (z.B. PCs und Drucker), die

sich alle zusammen eine einzige Authentifizierungsdatenbank teilen. Dies setzt dann voraus, daß alle auch einer

zentralen Instanz vertrauen müssen (der sogenannten "Authority"). Es gibt sogar die Möglichkeit, daß eine Domäne

einer anderen vertraut, und dies einseitig oder gegenseitig.

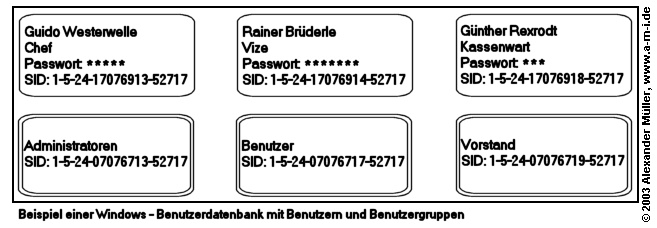

Die doppelt gerahmten Elemente sind dabei Einträge für Benutzergruppen, und einzeln gerahmte Elemente sind einzelne Benutzer. Jedes dieser Elemente hat eine systemweit eigene Identifikationsnummer, den sogenannten "SID" (security identifier), der im Bild auch zu sehen ist. Dies wird gemacht, um eine wirklich eindeutige Identifikation eines Eintrags zu haben, weil zwei Namen auch schonmal gleich sein können (z.B. zwei Peter Meyers in einer Firma). Einen Eintrag für einen normalen Benutzer nennt man auch einen "account" oder "user account" (account = engl. "Konto").

Die Tatsache, daß es neben den "normalen" Benutzern auch sogenannte Benutzergruppen gibt, erleichtert die

Administration von größeren IT - Systemen. Wenn man sich eine große Firma vorstellt, die etliche Rechner

mit unterschiedlichen Zugangsberechtigungen hat, dann stellt folgende Situation einen immensen Aufwand dar:

Herr Mayer aus der Buchhaltung hat gekündigt, und Herr Schmidt, ein neuer Mitarbeiter, tritt seine Nachfolge an. Wenn man jetzt

unternehmensweit alle Ressourcen, auf die Mayer zugreifen durfte, entsprechend umstellen müßte, wäre man

viele Stunden beschäftigt. Stattdessen verwendet man Benutzergruppen: Die Berechtigung für den Fileserver

mit den Buchhaltungs - Daten wird der Benutzergruppe "Buchhaltung" erteilt. Mayer's account wird jetzt einfach

gelöscht, damit natürlich auch seine Mitgliedschaft in der Benutzergruppe "Buchhaltung", und Schmidt's

account wird der Benutzergruppe "Buchhaltung" zugeordnet. Das war schon alles: Die einzelnen Ressourcen

bekommen von dieser Änderung zuerst mal gar nichts mit, und der Administrator hat mit einem Handgriff seinen

Job erfüllt. Auf diese Weise kann man auch sehr einfach eine gezielte Zugangskontrolle für alle möglichen

Ressourcen erreichen, indem man Benutzergruppen wie etwa "normaler Benutzer", "Vorstandsmitglied",

"Netzwerktechniker" oder "Kantinenpersonal" einrichtet. Selbstverständlich kann jeder account in unbegrenzt

vielen Gruppen Mitglied sein.

|

Buchtips

|

Links

Ein kleines Tool, mit dem man sich die wichtigsten Informationen zu einem Benutzer - Account anzeigen lassen kann, findet man unter

Produkte / AccountCheck

|

Support, Feedback, Anregungen

Alles verstanden ? Oder noch Fragen ? Wir freuen uns über Feedback zu den Tips, auch über Verbesserungsvorschläge.

Schreiben Sie an support@a-m-i.de. |